CONCEPTO:

En un conjunto de equipos (computadoras y/o dispositivos) conectados por medio de cables, señales, ondas o cualquier otro método de transporte de datos, que comparten información.

Red de computadoras es un grupo de dos o más sistemas informáticos y otros dispositivos de hardware de computación que están unidos entre sí a través de canales de comunicación para facilitar la comunicación y el intercambio de recursos entre una amplia gama de usuarios.

Se entiende por red al conjunto interconectado de ordenadores autómomos.[]

Se dice que dos ordenadores están interconectados, si éstos son capaces de intercambiar información. La conexión no necesita hacerse a través de un hilo de cobre , también puede hacerse mediante el uso de láser, microondas y satélites de comunicación.

PROPÓSITO:

Conocer los diferentes usos de la wiki y poder subir contenido sobre la red de computadoras y sus diferentes elementos como: tipos, medio de transmisión, compartir, etc.

TIPOS DE REDES:

-RED PÚBLICA: Una red pública se define como una red que puede usar cualquier persona y no como las redes que están configuradas con clave de acceso personal. Es una red de computadoras interconectados, capaz de compartir información y que permite comunicar a usuarios sin importar su ubicación geográfica.

-MAN: Es la sigla de Metropolitan Area Network, que puede traducirse como Red de Área Metropolitana. Una red MAN es aquella que, a través de una conexión de alta velocidad, ofrece cobertura en una zona geográfica extensa (como una ciudad o un municipio).

Con una red MAN es posible compartir e intercambiar todo tipo de datos (texto, vídeos, audio, etc.) mediante fibra óptica o cable de par trenzado. Este tipo de red supone una evolución de las redes LAN (Local Área Network o Red de Área Local), ya que favorece la interconexión en una región más amplia, cubriendo una mayor superficie. Por otro lado se encuentra la red WAN (Wide Area Network o Red de Área Amplia), que permite la interconexión de países y continentes.

Las redes MAN pueden ser públicas o privadas. Estas redes se desarrollan con dos buses unidireccionales, lo que quiere decir que cada uno actúa independientemente del otro respecto a la transferencia de datos. Cuando se utiliza fibra óptica, la tasa de error es menor que si se usa cable de cobre, siempre que se comparen dos redes de iguales dimensiones. Cabe mencionar que ambas opciones son seguras dado que no permiten la lectura o la alteración de su señal sin que se interrumpa el enlace físicamente.

-REDES WAN:Una WAN (red de área extensa) conecta múltiples LAN entre sí a través de grandes distancias geográficas. La velocidad disponible en una red WAN varía según el costo de las conexiones (que se incrementa con la distancia) y puede ser más reducida. Este tipo de red funciona con routers, que pueden "elegir" la ruta más apropiada para que los datos lleguen a un nodo (punto) de la red.

MÉTODES DE CONEXIÓN:

-MEDIOS GUIADOS CABLE COAXIAL: Línea de transmisión de dos conductores, con un conductor central circundado por un tubo metálico exterior o blindaje de malla. El conductor interno se sostiene por alguna forma de aislamiento dieléctrico, que puede ser sólido, plástico expandido o semisólido. Los soportes semisólidos son discos de polietileno, cintas helicoidales o tiras de plástico envueltas helicoidalmente. En algunos diseños se usan cuentas aisladoras, alfileres de soporte o tubos de plástico engarzados periódicamente.

La característica importante del cable coaxial consiste en que es una estructura blindada.

de los anteriores este no transmite electricidad sino luz, con lo que se elimina totalmente la interferencia. Ofrece mejores ventajas en cuanto a transmisión ya que tiene mayor capacidad y es capaz de enviar y recibir mayor cantidad de datos.

características que su ancho de banda varia entre 300 a 3.000 Mhz, aunque con algunos canales de banda superior, entre 3´5 Ghz y 26 Ghz. Es usado como enlace entre una empresa y un centro que funcione como centro de conmutación del operador, o como un enlace entre redes Lan.[]

Para la comunicación de microondas terrestres se deben usar antenas parabólicas, las cuales deben estar alineadas o tener visión directa entre ellas, además entre mayor sea la altura mayor el alcance, sus problemas se dan perdidas de datos por atenuación e interferencias, y es muy sensible a las malas condiciones atmosféricas.[]

-SATÉLITES: Conocidas como microondas por satélite, esta basado en la comunicación llevada a cabo a través de estos dispositivos, los cuales después de ser lanzados de la tierra y ubicarse en la órbita terrestre siguiendo las leyes descubiertas por Kepler, realizan la transmisión de todo tipo de datos, imágenes, etc., según el fin con que se han creado. Las microondas por satélite manejan un ancho de banda entre los 3 y los 30 Ghz, y son usados para sistemas de televisión, transmisión telefónica a larga distancia y punto a punto y redes privadas punto a punto. Las microondas por satélite, o mejor,el satélite en si no procesan información sino que actúa como un repetidor-amplificador y puede cubrir un amplio espacio de espectro terrestre.[]

-ONDAS DE RADIO: Son las más usadas, pero tienen apenas un rango de ancho de banda entre 3 Khz y los 300 Ghz. Son poco precisas y solo son usados por determinadas redes de datos o los infrarrojos.[]

Las señales no guiadas pueden viajar del origen al destino de formas diferentes: En superficie, por el cielo y en línea de visión.[]

-PROPAGACIÓN POR SUPERFICIE:Las ondas de radio viajan a través de la porción más baja de la atmósfera, abrazando a la tierra. Las señales emanan en todas las direcciones desde la antena de transmisión. La distancia depende de la cantidad de potencia en la señal. Cuanto mas grande es la potencia, más grande es la distancia.[]

RECURSOS QUE PUEDEN COMPARTIR:

IMPRESORA: Si tiene una impresora conectada a un equipo (PC) que este dentro de la red, puede compartirla con cualquier usuario de la misma red. No importa qué tipo de impresora sea, siempre que la impresora esté instalada en el equipo y directamente conectada con un cable bus serie universal (USB) u otro tipo de cable de impresora. Quienquiera con que elija compartir la impresora podrá utilizarla para imprimir, siempre que pueda encontrar el equipo en la red.

de las ondas de radio de alta frecuencia o ases infrarrojos para establecer la comunicación. Este tipo de conexión esta especialmente diseñada para equipos portátiles y edificios donde no se pueda instalar cableado. Una de las desventajas de estas conexiones es su alto costo y su susceptibilidad a las interferencias electromagnéticas.

PROTOCOLOS DE RED:

-IPX/SPX: (Intercambio de paquetes entre redes/Intercambio secuenciado de paquetes) Desarrollado por Novell para ser utilizado en su sistema operativo NetWare. Agrupa menos protocolos que TCP/IP, por lo que no requiere de la misma carga que TCP/IP. Puede ser implementado en redes grandes o pequeñas permitiendo el intercambio de datos.

una red, principalmente la parte del software. Todas las partes del protocolo de la familia TCP/IP tienen unas tareas asignadas como enviar correo electrónico, proporcionar un servicio de acceso remoto, transferir ficheros, asignar rutas a los mensajes o gestionar caídas de la red.

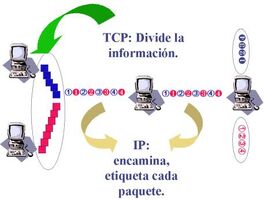

Una red TCP/IP transfiere datos mediante el ensamblaje de bloque de datos en paquetes. Cada paquete comienza con una cabecera que contiene información de control, tal como la dirección del destino, seguida de los datos. Cuando se envía un archivo a través de una red TCP/IP, su contenido se envía utilizando una serie de paquetes diferentes.

TOPOLOGÍA:

-TOPOLOGÍA DE RED: Es el arreglo físico o lógico en el cual los dispositivos o nodos de una red (e.g. computadoras, impresoras, servidores, hubs, switches, enrutadores, etc.) se interconectan entre sí sobre un medio de comunicación. Está compuesta por dos partes, la topología física, que es la disposición real de los cables (los medios) y la topología lógica, que define la forma en que los hosts acceden a los medios. Las topologías físicas que se utilizan comúnmente son de bus, de anillo, en estrella, en estrella extendida, jerárquica y en malla.-RED EN ESTRELLA: Dado su transmisión, una red en estrella activa tiene un nodo central activo que normalmente tiene los medios para prevenir problemas relacionados con el eco.Se utiliza sobre todo para redes locales. La mayoría de las redes de área local que tienen un enrutador (router), un conmutador (switch) o un concentrador (hub) siguen esta topología. El nodo central en estas sería el enrutador, el conmutador o el concentrador, por el que pasan todos los paquetes.

-TOPOLOGIA DE DUCTO (BUS): Una topología de ducto o bus está caracterizada por una dorsal principal con dispositivos de red interconectados a lo largo de la dorsal. Las redes de ductos son consideradas como topologías pasivas. Las computadoras "escuchan" al ducto. Cuando éstas están listas para transmitir, ellas se aseguran que no haya nadie más transmitiendo en el ducto, y entonces ellas envían sus paquetes de información. Las redes de ducto basadas en contención (ya que cada computadora debe contender por un tiempo de transmisión) típicamente emplean la arquitectura de red ETHERNET.

-TOPOLOGIA DE ANILLO (RING): Una topología de anillo conecta los dispositivos de red uno tras otro sobre el cable en un círculo físico. La topología de anillo mueve información sobre el cable en una dirección y es considerada como una topología activa. Las computadoras en la red retransmiten los paquetes que reciben y los envían a la siguiente computadora en la red. El acceso al medio de la red es otorgado a una computadora en particular en la red por un "token". El token circula alrededor del anillo y cuando una computadora desea enviar datos, espera al token y posiciona de él. La computadora entonces envía los datos sobre el cable. La computadora destino envía un mensaje (a la computadora que envió los datos) que de fueron recibidos

correctamente. La computadora que transmitio los datos, crea un nuevo token y los envía a la siguiente computadora, empezando el ritual de paso de token o estafeta (token passing) nuevamente.-RED DE ÁRBOL: Desde una visión topológica, la conexión en árbol es parecida a una serie de redes en estrella interconectadas salvo en que no tiene un nodo central. En cambio, tiene un nodo de enlace troncal, generalmente ocupado por un hub o switch, desde el que se ramifican los demás nodos. Es una variación de la red en bus, la falla de un nodo no implica interrupción en las comunicaciones. Se comparte el mismo canal de comunicaciones.

-TOPOLOGÍA EN MALLA: Es una topología de red en la que cada nodo está conectado a |todos los nodos. De esta manera es posible llevar los mensajes de un nodo a otro por diferentes caminos. Si la red de malla está completamente conectada, no puede existir absolutamente ninguna interrupción en las comunicaciones. Cada servidor tiene sus propias conexiones con todos los demás servidores. Una red en malla completamente conectada necesita n(n-1)/2 canales físicos para enlazar n dispositivos. Para acomodar tantos enlaces, cada dispositivo de la

red debe tener sus puertos de entrada/salida (E/S).DISCO DURO: Si bien existen discos duros externos preparados para conectarse directamente anuestro router a través del cable de red, existe un método que muchos usuarios desconocen para compartir cualquier unidad externa y que sea accesible desde cualquier dispositivo que comparta punto de acceso. Muchos routers incluyen una conexión USB en la parte trasera que, además de utilizarse para realizar tareas de mantenimiento o actualización del firmware, permite conectar una unidad de disco y compartirla fácilmente en red.

BIBLIOGRAFÍA:

- https://es.slideshare.net/DanielTorresTiscareo/que-es-una-red-computacional

- http://topologiademalla.blogspot.mx/

Antivirus: Un antivirus es un programa informático específicamente diseñado para detectar y eliminar virus. Instale uno en su ordenador y prográmelo para que revise todo su PC de forma periódica. Verifique también periódicamente que está activo (muchos virus

detienen los programas antivirus y dejan a su ordenador indefenso frente a otros ataques). Además, cada día aparecen virus nuevos y para poder protegerse de ellos, su antivirus necesita conocer la “firma”, es decir, las características de esos virus. Actualice su antivirus, bien manualmente bien de forma programada, frecuentemente y si fuera posible, a diario.Cortafuegos: Un cortafuegos o “firewall” es un software destinado a garantizar la seguridad en sus comunicaciones vía Internet al bloquear las entradas sin autorización a su ordenador y restringir la salida de información. Instale un software de este tipo si dispone de conexión permanente a Internet, por ejemplo mediante ADSL, y sobre todo si su dirección IP es fija.

Actualice frecuentemente sus aplicaciones con los “parches de seguridad”: Las vulnerabilidades que se detectan en los programas informáticos más utilizados (navegadores de Internet, procesadores de texto, programas de correo, etc.) suelen ser, precisamente por su gran difusión, un blanco habitual de los creadores de virus. Para evitarlo, una vez detectada una vulnerabilidad, las compañías fabricantes de software ponen rápidamente a disposición de sus clientes actualizaciones, llamadas “parches de seguridad”, en Internet.

Software Legal: Asegúrese que todo el software instalado en su ordenador proviene de una fuente conocida y segura. No instale copias de software pirata. Además de transgredir la Ley, pueden contener virus, spyware o archivos de sistema incompatibles con los de su ordenador, lo cual provocará inestabilidad en su equipo. Tampoco debe confiar en los archivos gratuitos que se descargan de sitios Web desconocidos, ya que son una potencial vía de propagación de virus. En cualquier caso, debe analizar con el antivirus cualquier fichero que se descargue de una página Web.

Precaución con el correo electrónico: Analice, antes de abrir, todos los correos

electrónicos recibidos y sospeche de los mensajes no esperados, incluso si provienen de algún conocido. En caso de duda, llame por teléfono al remitente para asegurarse. Los virus utilizan la libreta de direcciones de la máquina infectada para enviar sus réplicas y tratar de infectar a otros usuarios haciéndoles creer que están recibiendo un mensaje de un conocido. En estos artículos se exponen los indicios para detectar si un correo es fraudulento: http://recursos.csirtcv.es/index.php?topic=102.0 y http://www.facebook.com/note.php?note_id=146070748776981 Todos aquellos correos que resulten sospechosos, si no conoce al remitente o presentan un “Asunto” clasificado como spam o suplantación, deben ir a la papelera disponible en su correo. De la misma forma, los archivos adjuntos provenientes de correos no confiables deben analizarse con el antivirus y tratarse con especial cuidado como se indica en los puntos 1 y 6. Cuando utilice la papelera, no olvide vaciarla a continuación.

Prudencia con los archivos: No descargue de Internet ni de adjuntos de correos electrónicos, ni distribuya o abra ficheros ejecutables, documentos, etc, no solicitados. Revise con su aplicación antivirus cada nuevo elemento que se trate de incorporar a su ordenador. No abra ningún archivo con doble extensión (como archivo.txt.vbs). En condiciones normales usted no tendría que necesitar nunca este tipo de archivos. Configure su sistema para que muestre las extensiones de todos los archivos. Utilice un usuario sin permisos de administrador para las tareas habituales de navegación y edición.

Administrador y usuario estándar: Normalmente los sistemas operativos diferencian entre usuarios Administradores y usuarios estándar con permisos limitados. Disponga de un usuario Administrador y uno estándar (ambos con contraseña) y utilice un usuario sin permisos de administrador para las tareas habituales de navegación y edición. Si necesita los privilegios de administrador para realizar alguna tarea como instalar o desinstalar aplicaciones, el propio sistema pedirá la contraseña del administrador. Muchos de los problemas de seguridad son debidos al uso de usuarios

administradores.

Contraseñas seguras: Utilice contraseñas diferente para cada acceso importante (cuenta del banco online, correo electrónico, redes sociales, administrador del sistema, etc). Puede usar una misma contraseña para los accesos menos críticos. Para una buena creación y memorización de las contraseñas consulte los artículos publicados en http://recursos.csirtcv.es/index.php?topic=97.0.

Navegación segura: Realice una navegación segura. Tenga en cuenta que, igualque en la vida real, no todo es lo que parece ser. Internet se ha convertido en unaherramienta muy potente de información y comunicación, pero al mismo tiempo sirve como terreno para una nueva forma de delincuencia que se ampara en la confianza y el desconocimiento de los usuarios. Deben seguirse unas normas básicas, entre las que se encuentran la mayoría de las medidas ya expuestas: Aplicaciones actualizadas, control en la cesión de datos personales, prudencia con la publicidad, realizar compras online solo a través de medios seguros, etc.

Copias de Seguridad: Realice de forma periódica copias de seguridad de suinformación más valiosa. En caso de sufrir un ataque de un virus o una intrusión, las secuelas serán mucho menores si puede restaurar fácilmente sus datos.

Ayude a los demás: No distribuya indiscriminadamente bromas de virus, alarmas,o cartas en cadena. Infórmese de la veracidad de los mensajes recibidos y ayude a los demás colaborando en la detención de su distribución. No conteste a los mensajes SPAM (publicidad no deseada) ya que al hacerlo confirmará su dirección. Una serie de consejos para combatir el SPAM y demás “correos cadena” pueden encontrarse en

Manténgase Informado: Manténgase periódicamente informado de lasnovedades de seguridad informática a través de los boletines de las compañías fabricantes de software así como de los servicios de información y boletines del Centro de Seguridad TIC de la Comunitat Valenciana sobre diversa temática de seguridad. Si usted sabe cómo actuar ante una situación de riesgo, podrá minimizar al máximo las posibles pérdidas.